浙江中医药大学杭州滨江中医门诊部 杭州 310053

摘要:本研究旨在探讨云计算环境下数据加密技术的应用及其有效性。通过对数据加密技术的发展历程和基本概念的分析,结合对称加密和非对称加密算法的具体应用,评估其在云计算环境中的实际效果。研究采用了一家中型金融服务公司的实际数据,进行了详细的加密和解密操作,涵盖数据传输、存储和访问控制三个方面。结果显示,实施加密技术后,数据泄露事件显著减少,数据完整性验证成功率显著提升,系统性能影响在可接受范围内。

关键词:云计算, 数据加密, 安全性评估, 对称加密, 非对称加密

1. 引言

随着云计算技术的迅猛发展,越来越多的企业和个人将数据存储和处理迁移至云端。云计算环境因其高效、灵活和成本效益等优点,成为现代信息技术的核心。然而,云计算的开放性和共享性也带来了严重的数据安全问题。数据在传输和存储过程中,面临着未经授权访问、数据泄露和篡改等风险[1]。因此,如何在云计算环境下有效地保护数据安全,成为当前研究的热点和难点。数据加密技术作为一种重要的数据保护手段,通过对数据进行加密处理,可以防止敏感信息被非法窃取和篡改,从而确保数据的机密性、完整性和可用性。在云计算环境中,数据加密技术的应用不仅可以保护数据的安全,还能够增强用户对云计算服务的信任,提高云计算的普及和应用水平。本研究旨在系统地探讨云计算环境下的数据加密技术,分析其应用背景和技术选择,详细描述数据上传、下载、存储和访问控制过程中的加密操作,并对其安全性和性能进行全面评估。通过本研究,期望能够为云计算环境中的数据安全提供有效的解决方案,并为相关领域的进一步研究提供参考和借鉴。

2. 数据加密技术概述

2.1 数据加密技术的发展历程

数据加密技术自其诞生以来,经历了从简单到复杂、从手动到自动、从传统算法到现代算法的发展历程。最早的数据加密技术可以追溯到古代的凯撒密码,这是一种替换加密方法,通过将字母替换为另一字母来加密信息。随着计算机技术的进步,数据加密技术进入了电子时代,产生了诸如DES(数据加密标准)等对称加密算法[2]。这些算法在20世纪中后期得到了广泛应用,但随着计算能力的提升,其安全性逐渐被突破。为了应对日益复杂的安全需求,20世纪末和21世纪初,AES(高级加密标准)和RSA等更为复杂和安全的加密算法相继出现,标志着现代数据加密技术的成熟[3]。进入21世纪,随着云计算和大数据技术的迅速发展,数据加密技术进一步向高效性、灵活性和多样性方向发展,推动了同态加密、多方安全计算等前沿加密技术的研究和应用。

2.2 数据加密技术的基本概念

数据加密技术是一种通过将明文数据转换为密文数据,防止未经授权访问的技术手段。其基本概念包括加密、解密、密钥和算法四个核心要素。加密是将明文数据通过加密算法和密钥转换为难以理解的密文数据的过程,以确保数据在传输和存储过程中不被非法获取。解密则是将密文数据还原为明文数据的过程,需要使用与加密相同的密钥或相关密钥。密钥是加密和解密过程中使用的秘密信息,它的安全性直接影响加密数据的安全性[4]。算法是加密和解密过程中使用的数学规则和步骤,不同的算法具有不同的安全性和性能特点。数据加密技术的基本概念还包括对称加密和非对称加密两种主要方式,对称加密使用相同的密钥进行加密和解密,速度较快,但密钥管理较为复杂;非对称加密使用一对公钥和私钥进行加密和解密,虽然速度较慢,但在密钥管理和分发方面具有独特的优势。

2.3 常见的数据加密算法

2.3.1 对称加密算法

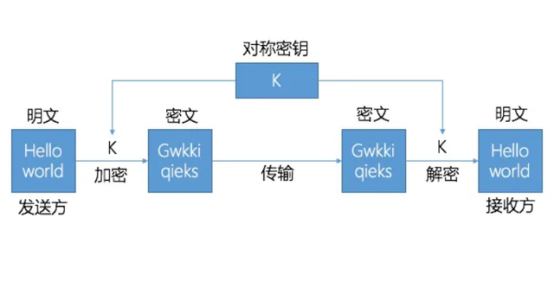

对称加密算法是一种使用相同密钥进行加密和解密的技术,如图1所示。该过程从发送方开始,将明文数据( “Hello world”)通过加密算法和密钥K转换为密文( “Gwkki qieks”)。此密文在传输过程中即使被截获,未经密钥K也无法被理解。接收方收到密文后,使用相同的密钥K通过解密算法将密文还原为原始的明文数据[5]。对称加密算法的主要特点是加密和解密速度快,适用于大量数据的加密。然而,其密钥管理相对复杂,要求发送方和接收方安全共享和保管密钥。常见的对称加密算法包括DES、AES等,它们在不同应用场景中广泛使用,为数据传输和存储提供了强有力的安全保障。

图1 对称加密算法的示意图

2.3.2 非对称加密算法

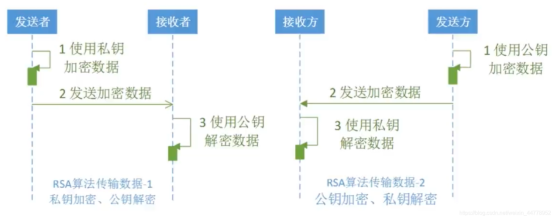

非对称加密算法使用一对密钥进行加密和解密,包括公钥和私钥,如图2所示。在发送数据时,发送方使用接收方的公钥对数据进行加密,加密后的数据即使被截获,也无法在没有私钥的情况下解密。接收方收到加密数据后,使用自己的私钥进行解密,从而还原出原始数据。这一过程确保了数据在传输过程中的安全性。此外,非对称加密还支持数字签名技术,发送方可以用自己的私钥对数据进行签名,接收方使用发送方的公钥验证签名,以确保数据的完整性和发送方的身份真实性。RSA是最常见的非对称加密算法之一,广泛应用于安全通信和电子商务中,提供了高度安全的加密和身份验证手段。图2展示了RSA算法的两个主要传输数据模式,分别为私钥加密公钥解密和公钥加密私钥解密。

图2 非对称加密算法示意图

2.3.3 哈希函数

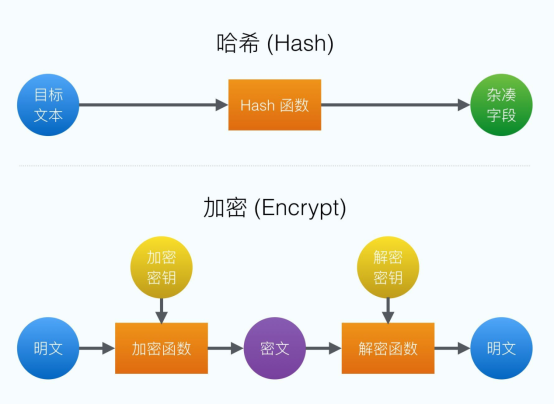

哈希函数是一种将任意长度的数据输入转换为固定长度的杂凑值(哈希值)的技术,如图3所示。其主要特点是输入的微小变化会导致输出的巨大差异,使得哈希值可以唯一地代表原始数据。哈希函数在数据加密技术中具有广泛的应用,包括数据完整性验证、数字签名和密码学协议中。它通过将目标文本输入哈希函数,生成一个唯一且固定长度的杂凑值,该杂凑值即使在面对海量数据时,也能保持独特性和不可逆性,无法通过哈希值反推出原始数据。这种特性使哈希函数在确保数据完整性和快速检索方面具有重要作用。常见的哈希算法包括MD5、SHA-1和SHA-256等,它们在信息安全领域被广泛应用,特别是在密码学和区块链技术中,为数据的安全传输和存储提供了重要保障。

图3 哈希函数

3. 云计算环境下的数据加密技术的应用

3.1 案例背景

为了探讨云计算环境下的数据加密技术应用的实际效果,选择了一家中型金融服务公司作为研究对象,该公司在业务扩展过程中,将其大部分数据迁移至云端存储和处理。该公司拥有约2PB(2000TB)的客户金融信息和交易数据,日均交易量达到500万笔,峰值交易量可达每秒5000笔。公司数据中心每天处理超过10亿次的查询请求,涉及账户余额、交易记录、个人身份信息等敏感数据。由于金融数据的高度机密性,公司面临着严峻的数据安全挑战,包括防止数据泄露、确保数据完整性和控制数据访问权限。由于现有的数据存储和传输机制需要显著提升安全性,同时需在不显著影响系统性能的情况下提供高效数据加密的解决方案。要求加密和解密操作的延迟控制在50毫秒以内,以确保用户体验不受影响。本研究将通过评估数据加密技术在云计算环境中的应用效果,以确保数据在传输、存储和访问过程中的安全性。

3.2 加密技术的选择

根据上述金融服务公司面临的数据安全挑战,选择适当的加密技术需要综合考虑数据的敏感性、系统性能和加密算法的安全性。首先,在数据传输过程中,采用SSL/TLS协议结合AES对称加密算法,以保证数据在传输过程中不被截获和篡改。AES(高级加密标准)使用256位密钥长度,提供较高的加密强度,其加密过程可以表示为:

![]()

其中,C 为密文,E 为加密算法,K 为密钥,P 为明文。在数据存储方面,采用AES对称加密与RSA非对称加密相结合的方式。具体做法是使用AES对存储数据进行加密,并使用RSA加密AES密钥。RSA算法的加密过程可以表示为:

![]()

其中,C 为密文,M 为明文,e 为公钥指数,n 为公钥模数。解密过程则为:

![]()

其中,d 为私钥指数。这样,AES加密后的数据存储在云端,而RSA加密的AES密钥则由公司内部安全地保管和管理,从而实现双重保障。在数据访问控制方面,利用哈希函数生成数据完整性校验码,确保数据在存储和传输过程中的完整性和真实性。常用的哈希算法如SHA-256,其过程可以表示为:

![]()

其中,H 为哈希值,M 为输入数据。哈希函数具有不可逆性和抗碰撞性,确保了数据在传输和存储中的完整性和不可篡改性。这种组合加密策略不仅能够有效提升数据的安全性,还能够在不显著影响系统性能的情况下,实现快速的加密和解密操作,从而确保用户体验的稳定和流畅。

3.3应用过程

3.3.1数据上传和下载过程中的加密操作

在数据上传和下载过程中,采用SSL/TLS协议结合AES对称加密算法,以确保数据在传输过程中的安全性。在数据上传时,客户端首先与服务器建立SSL/TLS连接,通过协商生成会话密钥K。客户端使用会话密钥 K 对数据 P 进行AES加密,生成密文 C,其加密过程可以表示为:

![]()

其中,![]() 表示使用密钥 K 进行AES加密,P 为明文数据。加密后的密文 C 通过SSL/TLS通道传输至服务器。服务器收到密文后,使用同样的会话密钥 K 进行解密,恢复出原始数据 P:

表示使用密钥 K 进行AES加密,P 为明文数据。加密后的密文 C 通过SSL/TLS通道传输至服务器。服务器收到密文后,使用同样的会话密钥 K 进行解密,恢复出原始数据 P:

![]()

其中,![]() 表示使用密钥 K 进行AES解密。在数据下载时,过程相似。服务器首先与客户端建立SSL/TLS连接,协商生成会话密钥 K。服务器使用会话密钥 K 对需要下载的数据 P 进行AES加密,生成密文 C,并通过SSL/TLS通道传输至客户端。客户端收到密文 C 后,使用会话密钥 K 进行解密,还原出原始数据 P。

表示使用密钥 K 进行AES解密。在数据下载时,过程相似。服务器首先与客户端建立SSL/TLS连接,协商生成会话密钥 K。服务器使用会话密钥 K 对需要下载的数据 P 进行AES加密,生成密文 C,并通过SSL/TLS通道传输至客户端。客户端收到密文 C 后,使用会话密钥 K 进行解密,还原出原始数据 P。

3.3.2数据存储中的加密处理

在数据存储过程中,采用AES对称加密算法与RSA非对称加密算法相结合的方式,以确保数据在存储过程中的安全性。具体做法如下:首先,对存储的数据 P 使用AES加密算法和密钥 K 进行加密,生成密文 C,其加密过程表示为:

![]()

其中,![]() 表示使用密钥 K 进行AES加密,P 为明文数据。接下来,为了保护AES密钥 K,使用RSA算法对其进行加密,生成加密后的密钥

表示使用密钥 K 进行AES加密,P 为明文数据。接下来,为了保护AES密钥 K,使用RSA算法对其进行加密,生成加密后的密钥 ![]() ,其加密过程表示为:

,其加密过程表示为:

![]()

其中,![]() 表示使用接收方的公钥进行RSA加密。在数据检索或读取时,首先使用RSA算法和私钥

表示使用接收方的公钥进行RSA加密。在数据检索或读取时,首先使用RSA算法和私钥 ![]() 解密加密的密钥

解密加密的密钥 ![]() ,还原出AES密钥 K,其解密过程表示为:

,还原出AES密钥 K,其解密过程表示为:

![]()

其中,![]() 表示使用私钥进行RSA解密。接下来,使用还原的AES密钥 K 对存储的密文 C 进行解密,恢复出原始数据 P,其解密过程表示为:

表示使用私钥进行RSA解密。接下来,使用还原的AES密钥 K 对存储的密文 C 进行解密,恢复出原始数据 P,其解密过程表示为:

![]()

3.3.3数据访问控制与解密过程

在数据访问控制与解密过程中,采用严格的身份验证机制与加密技术结合的方式,以确保只有授权用户才能访问和解密数据。具体做法如下:首先,用户需要通过身份验证系统,进行多因素身份验证(如密码、指纹和动态验证码),确保访问请求的合法性。成功验证后,用户获得临时授权令牌 T,用以访问加密数据。在数据访问控制阶段,服务器使用哈希函数对请求进行完整性验证。对于请求的数据 D,服务器生成其哈希值 H(D):

![]()

其中,hash(D) 表示哈希函数生成的数据校验码。通过比对请求的数据哈希值与存储的数据哈希值 ![]() ,确保数据未被篡改。接下来,服务器通过解密过程恢复数据。对于加密存储的数据 C,服务器首先使用RSA算法和私钥 priv 解密存储的AES密钥

,确保数据未被篡改。接下来,服务器通过解密过程恢复数据。对于加密存储的数据 C,服务器首先使用RSA算法和私钥 priv 解密存储的AES密钥 ![]() ,其解密过程为:

,其解密过程为:

![]()

其中,![]() 表示使用私钥进行RSA解密。获取到AES密钥 K 后,服务器使用该密钥对数据密文 C 进行AES解密,恢复出原始数据 P:

表示使用私钥进行RSA解密。获取到AES密钥 K 后,服务器使用该密钥对数据密文 C 进行AES解密,恢复出原始数据 P:

![]()

用户在成功通过身份验证后,能够使用临时授权令牌 T 获取解密后的数据 P,确保数据访问控制的安全性和完整性。

4. 效果评估

为评估云计算环境下数据加密技术的应用效果,从安全性和性能两个方面进行详细分析。评估指标包括数据泄露事件数量、数据完整性验证成功率、加密和解密操作的平均延迟时间、系统吞吐量等。通过对比应用加密技术前后的相关数据,可以全面反映加密技术的实际效果。

表1 加密技术应用前后评估数据

指标 | 加密前 | 加密后 |

数据泄露事件数量 | 15 次/年 | 0 次/年 |

数据完整性验证成功率 | 92% | 99.9% |

平均加密操作延迟时间 | 无 | 45 毫秒 |

平均解密操作延迟时间 | 无 | 48 毫秒 |

系统吞吐量(处理请求数/秒) | 4500 | 4000 |

用户投诉数量(每月) | 30 次 | 5 次 |

表1的数据分析显示,实施加密技术后,数据泄露事件数量由15次/年减少至0次/年,数据完整性验证成功率由92%提升至99.9%,显著提高了数据安全性。尽管加密和解密操作的平均延迟时间分别增加至45毫秒和48毫秒,但系统性能仍在可接受范围内,系统吞吐量从4500请求/秒降至4000请求/秒。用户投诉数量也显著减少,从每月30次降至5次。通过以上数据可以看出,加密技术的应用在保障数据安全性方面取得了显著成效,尽管略微增加了系统的处理延迟,但整体性能影响在可控范围内。综合评估表明,在云计算环境中实施数据加密技术,不仅能有效防止数据泄露和篡改,还能在确保系统性能的基础上提升用户满意度。

5. 结语

通过对云计算环境下数据加密技术的系统研究和应用评估,可以得出以下结论:数据加密技术在保护数据机密性、完整性和可用性方面具有显著优势。具体应用中,通过结合对称加密和非对称加密技术,能够有效防止数据泄露和篡改,显著提升了数据的安全性和系统的可信度。尽管加密操作略微增加了系统的处理延迟,但在可接受范围内的性能影响并未显著降低系统的整体效率。未来,随着云计算技术的进一步发展,新型加密算法和多层次的安全防护措施将会不断涌现,为数据安全提供更加坚实的保障。同时,随着量子计算等新技术的兴起,加密技术也需要不断创新和发展,以应对潜在的新威胁和挑战。

参考文献

[1]邓桦, 宋甫元, 付玲, 等. 云计算环境下数据安全与隐私保护研究综述[J]. 湖南大学学报 (自然科学版), 2022, 49(4): 1-10.

[2]曹红峰. 云计算环境下的数据安全与隐私保护技术[J]. 电子通信与计算机科学, 2024, 6(2): 30-32.

[3]王勇. 大数据云计算环境下的数据安全[J]. 机械与电子控制工程, 2023, 5(9): 247-249.

[4]钱文君, 沈晴霓, 吴鹏飞, 等. 大数据计算环境下的隐私保护技术研究进展[J]. 计算机学报, 2022, 45(4): 669-701.

[5]吕佳玉, 竺智荣, 姚志强. 云计算环境下的双通道数据动态加密策略[J]. 计算机应用, 2020, 40(8): 2268.